Ověřování uživatelů pomocí Azure Active Directory

Do Alvao se mohou přihlašovat pouze uživatelé z jednoho tenanta Azure Active Directory (AAD) a externí uživatelé (hosté) daného tenanta.

Pokud v Alvao zapnete ověřování AAD, žádní jiní uživatelé mimo AAD se do Alvao nebudou moci přihlásit.

Upozornění:

Pokud přecházíte z

ověřování pomocí Active Directory (AD) na ověřování pomocí AAD, věnujte pozornost možnostem jak omezit množinu importovaných uživatelů a skupin z AAD, které se liší od AD,

viz položka

Scope níže. Před nastavením importu uživatelů z AAD nejprve vypněte stávající import uživatelů z AD (

ImportAD).

Import uživatelů z AAD (user provisioning)

-

V portálu Microsoft Azure přejděte do Azure Active Directory – Enterprise Applications a vytvořte novou aplikaci příkazem New Application - Create your own application.

-

Zadejte název aplikace Alvao a vyberte volbu Integrate any other application you don't find in the gallery (Non-gallery).

-

V detailu aplikace přejděte na záložku Provisioning a nastavte následující parametry zřizování:

-

Provisioning mode: Automatic

-

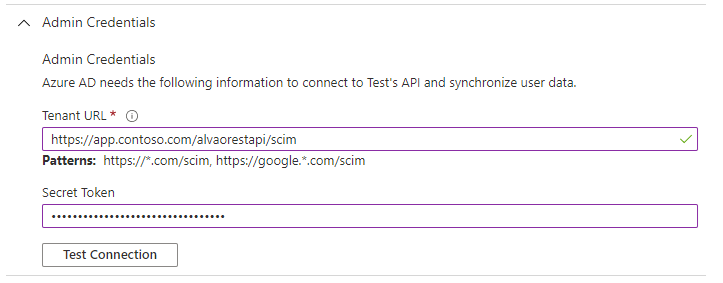

V sekci Admin Credentials:

Tenant URL: {adresa ALVAO REST API}/scim

Např.: https://app.contoso.com/alvaorestapi/scim

Secret Token: V WebApp - Správa – Nastavení – Active Directory a Azure Active Directory vygenerujte nový tajný klíč klienta a zkopírujte jej do tohoto pole.

Příkazem Test connection zkontrolujte, jestli je vše nastavené správně.

-

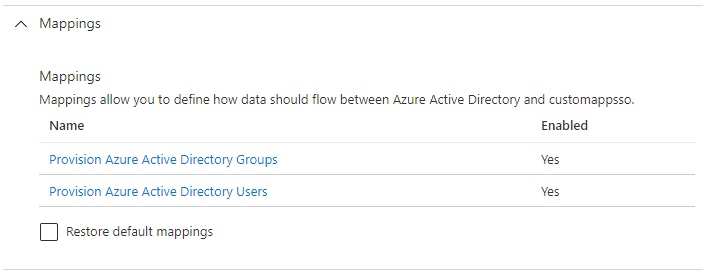

V sekci Mappings:

Povolte zřizování uživatelů a skupin

Klikněte na Provision Azure Active Directory Users a proveďte tyto změny:

-

Povinné:

-

Atributu userName změňte prioritu porovnávání (Matching precedence) z 1 na 2

-

Atribut externalId změňte tak, aby obsahoval AAD atribut objectId (místo mailNickname) a

zároveň nastavte porovnávání podle tohoto atributu s prioritou 1

-

Doporučené:

-

Příkazem Add new mapping přidejte nové mapování pro synchronizaci položky uživatele Organizace:

-

Mapping type: Direct

-

Source attribute: companyName

-

Target attribute:

urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization

-

Z mapování odeberte položky, které se s Alvao nesynchronizují:

-

addresses[type eq "work"].streetAddress, addresses[type eq "work"].postalCode

-

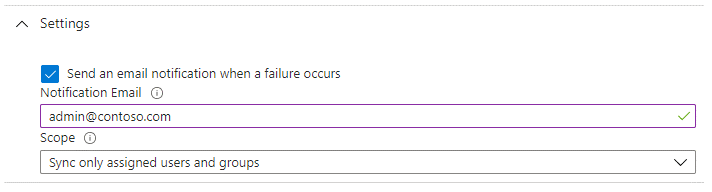

V sekci Settings:

Volitelně vyplňte e-mailovou adresu, na kterou se budou zasílat oznámení v případě, že se vyskytnou nějaké chyby.

V položce Scope vyberte, jestli chcete synchronizovat všechny uživatele z AAD nebo pouze vybrané.

-

Provisioning status nastavte na On.

-

Pokud jste v položce Scope zvolili, že chcete synchronizovat pouze vybrané uživatele a skupiny,

přejděte na záložku Users and Groups a přiřaďte do aplikace uživatele a skupiny, které chcete synchronizovat s Alvao.

Více informací o jednotlivých volbách v nastavení

viz User provisioning management for enterprise apps in Azure Active Directory | Microsoft Docs.

Nastavení ověřování pomocí AAD

-

V portálu Microsoft Azure přejděte do Azure Active Directory – App registrations a vyberte prve vytvořenou aplikaci Alvao.

-

Na stránce Overview do položky Redirect URIs nastavte adresu https://<adresa WebApp>/Account/LoginMicrosoftEndpoint.

- Na stránce Authentication zapněte volbu Access tokens (used for implicit flows) a nastavení uložte.

- Na stránce API permissions:

-

Klikněte na Add a permission, přejděte na záložku APIs my organization uses a vyberte první Alvao aplikaci

-

Zaškrtněte use_impesonation a klikněte na Add permissions.

-

Klikněte na Grant admin consent a přidělte souhlas admina pro vámi přidanou pravomoc.

-

Poznamenejte si hodnoty z registrace aplikace, které budete později potřebovat:

-

Client ID

-

Directory (tenant) ID

-

Client credentials – Client secrets – New client secret – Client Secret

-

Do následujícího SQL skriptu vložte hodnoty Directory (tenant) ID a Client ID získané výše a skript spusťte na vaší databázi Alvao.

INSERT INTO AzureAdTenant (AzureTenantId) VALUES (N'<Directory (tenant) ID>')

EXEC spUpdateInsertProperty N'AzureApplicationId', N'<Client ID>'

-

Na serveru v IIS Manager:

-

V aplikaci Alvao (WebApp) změňte způsob ověření na anonymní a forms.

V podrobnostech forms přihlášení uveďte

adresu ~/Account/LoginMicrosoft.

-

V aplikaci ServiceDeskWebService nastavte způsob ověření na anonymní.

-

V aplikaci AssetWebService (AM WS) nastavte způsob ověření na anonymní.

-

V aplikaci AlvaoRestApi nastavte způsob ověření na anonymní.

-

V aplikaci AlvaoCustomAppsWebService (CA WS) nastavte způsob ověření na anonymní.

-

Do následujících konfiguračních souborů zapište do nastavení AAD_ClientSecret hodnotu Client Secret získanou výše:

- WebApp – soubor web.config

- ServiceDeskWebService – web.config

- AssetWebService – web.config

- MailboxReader – app.config

- AlvaoRestApi – web.config

- AlvaoCustomAppsWebService – web.config

Více informací o registraci aplikací v AAD viz Register your app with the Azure AD v2.0 endpoint - Microsoft Graph | Microsoft Docs.

Import uživatelů do stromu objektů v ALVAO Asset Management

Pokud je aktivovaný produkt ALVAO Asset Management, uživatelé se automaticky importují také do stromu objektů do složky Načtené objekty z Active Directory, odkud je přesuňte na správné místo ve stromu.

Do stromu objektů se importuje stejná množina uživatelů jako do WebApp – Správa – Uživatelé.

Při odstranění uživatele z AAD se daný uživatel ve stromu objektů automaticky zablokuje (viz vlastnost Účet je zablokován) ale neodstraní se. Jednou za čas doporučujeme ve stromu zkontrolovat zablokované uživatele a případně je odstranit.

Pokud produkt Asset Management aktivujete dodatečně, kdy ve Správě už máte naimportované uživatele, již existující uživatelé se ve stromu automaticky nevytvoří. Můžete je dodatečně vytvořit připraveným SQL skriptem, který ve stromu objektů vytvoří všechny uživatele ze Správy, kteří ve stromu ještě neexistují.

Hodnoty vlastností se nastaví podle výchozího mapování atributů. Existující uživatelé zůstanou beze změn.

Poznámka:

Menší počet uživatelů můžete ve stromu objektů vytvořit také ručně a nastavit jim hodnoty vlastností podle údajů ve

Správě (především vlastnost

Uživatelské jméno, která je klíčová).

Poznámka:

Import uživatelů do stromu objektů můžete v případě potřeby vypnout tímto SQL skriptem:

EXEC spUpdateInsertProperty 'AM.Scim.ImportUsers', NULL, 0;

Po provedení skriptu doporučujeme na IIS serveru recyklovat fond aplikace Alvao, aby se vypnutí importu projevilo okamžitě.

Import můžete zase zapnout skriptem:

EXEC spUpdateInsertProperty 'AM.Scim.ImportUsers', NULL, 1;

SCIM

Import (provisioning) uživatelů z AAD do Alvao využívá rozhraní SCIM, prostřednictvím kterého se v Alvao automaticky:

- Vytvářejí, upravují a odstraňují uživatelé v WebApp – Správa – Uživatelé

- Vytvářejí, upravují a odstraňují skupiny v WebApp – Správa - Skupiny

- Aktualizuje členství uživatelů a skupin ve skupinách

- Vytvářejí a upravují uživatelé ve stromu objektů v ALVAO Asset Management

AAD prostřednictvím rozhraní SCIM do Alvao průběžně zasílá informace o změnách. Většina změn se v Alvao projeví do 40 minut, některé, jako například zablokování uživatele, i dříve. Tento interval je plně v režii AAD a není možné ho změnit.

Rozhraní SCIM je součástí aplikace ALVAO REST API, kterou je nutné mít nainstalovanou na serveru přístupném z internetu (resp. z Azure).

Nenašli jste co jste hledali? Zeptejte se našeho týmu technické podpory.